به گزارش ایران اکونومیست، به نقل از آنا، ۱۷سپتامبر ۲۰۲۴ بود که انفجار پیجرهای الکترونیکی در سراسر لبنان ۱۲ کشته و بیش از ۲۷۰۰ زخمی برجای گذاشت. روز بعد، موج دیگری از انفجارها در این کشور ناشی از انفجار واکی تاکیها بود. حملاتی که به گفته کارشناسان اعضای حزب الله را هدف قرار داده است.

واکی تاکی (Walkie-talkie) یک وسیلهٔ قابل حمل است که امواج رادیویی را به صورت دو طرفه مخابره میکند. این وسیله در جنگ جهانی دوم توسعه یافت.

در همین راستا نیویورک تایمز به نقل از مقامات آمریکایی مطلبی را منتشر کرد که ادعا میکرد این حمله هکری با کارگذاری مواد منفجره در دستگاههای ارتباطی توسط عوامل اسرائیلی انجام شده است. براساس این گزارش، حزب الله به تازگی دستور ارسال یک محموله از پیجرها را صادر کرده بود.

حمله مخفیانه به زنجیره تامین تکنیک جدیدی در عملیاتهای اطلاعاتی و نظامی نیست. به عنوان مثال، یک سند داخلی آژانس امنیت ملی در سال ۲۰۱۰ نشان میدهد که این آژانس اسختافزار رایانهای را که برای مشتریان خارج از کشور ارسال میشد، رهگیری کرده، سپس بدافزار یا سایر ابزارهای نظارتی را وارد آنها کرده و برای تحویل به خریداران خارجی خاص بستهبندی کرده است. این اقدام با دسترسی به دستگاه یک فرد خاص متفاوت است، مانند سال ۱۹۹۶ که آژانس امنیت اسرائیل به طور مخفیانه مواد منفجره را در تلفن همراه یکی از چهرههای حماس قرار داد تا از راه دور او را ترور کند.

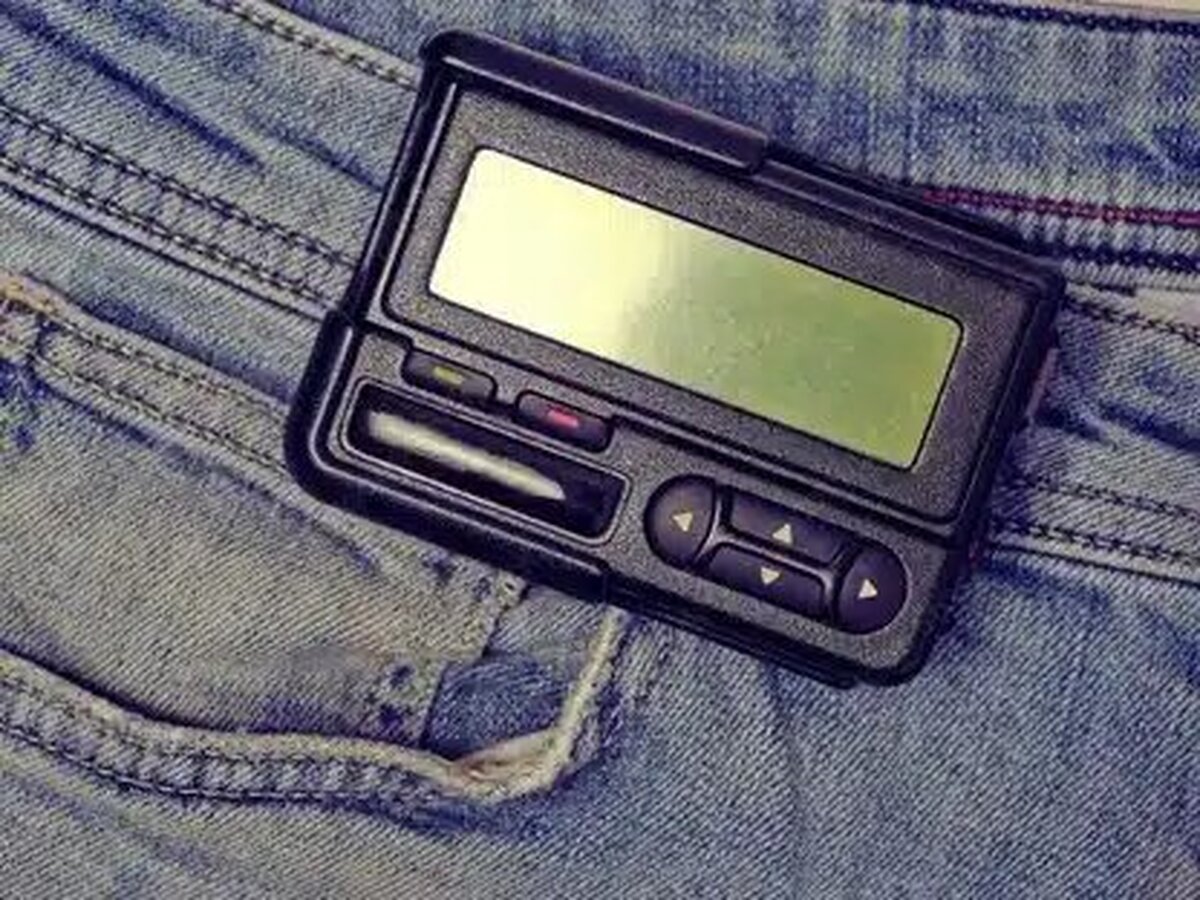

حزب الله، پس از عملیات طوفان الاقصی، استفاده خود از پیجرها را افزایش داده بود. ظاهراً حزب الله با روی آوردن به دستگاههای ارتباطی با تکنولوژی نسبتا پایین، از جمله پیجرها و واکی تاکی ها، به دنبال مزیتی در برابر حملات اسرائیل برای ردیابی اهداف خود از طریق گوشیهای تلفن همراه بود.

تلفن همراه: جاسوس پنهان

محققان امنیتی و متخصصان امنیت سایبری همیشه دستگاههای تلفن همراه را به عنوان ابزار ردیابی برای نهادهای دولتی و تجاری میدانند چرا که ردیابی تلفن همراه را به عنوان راهی برای پیداکردن افراد گمشده و حل جرائم میدانند.

ارتش آمریکا نیز نگران چگونگی ردیابی سربازان خود توسط گوشی هایشان است

برعکس، ردیابی تلفن همراه، ثبت خصوصیترین حرکات یک فرد را برای هر کسی آسان میکند. این کار میتواند برای اهداف قانونی مانند ردیابی حرکات کودکان توسط والدین، کمک به شما برای پیدا کردن خودروی خود در پارکینگ، تبلیغات تجاری، یا اهداف شرورانه مانند جاسوسی از راه دور یا ردیابی فعالان سیاسی و روزنامه نگاران انجام شود به طوری که ارتش آمریکا نیزهمچنان نگران چگونگی ردیابی سربازان خود توسط گوشی هایشان است.

ردیابی دستگاههای موبایل به روشهای مختلفی انجام میشود. اول، دادههای مکانی موقعیت شبکهای که توسط تلفن هنگام عبور از برجهای سلولی محلی تولید میشود که سازمانهای مجری قانون از آنها برای ردیابی استفاده میکنند. سپس ویژگیهایی در سیستم عامل گوشی ایجاد میشود یا توسط برنامههای دانلود شده فعال میشود که ممکن است منجر به ردیابی بسیار دقیق کاربر شود، در این شرایط کاربران ناخواسته و با نادیده گرفتن سیاست حریم خصوصی یا شرایط سرویس نرم افزار با ارسال موقعیت و اطلاعات خود موافقت میکنند.

این دادههای جمع آوری شده گاهی اوقات برای داده کاوی بیشتر و پروفایل سازی کاربر به دولتها یا شرکتهای دیگر فروخته میشوند. گوشیهای هوشمند مدرن همچنین دارای قابلیتهای بلوتوث، وای فای و GPS داخلی هستند که میتوانند به مکان یابی و ردیابی حرکات کاربر در سراسر جهان، هم از روی زمین و هم از طریق ماهوارهها کمک کنند.

دستگاههای موبایل را میتوان در زمان واقعی یا نزدیک به آن ردیابی کرد. روشهای فنی رایج شامل تکنیکهای سنتی جهت یابی رادیویی، استفاده از ماهوارههای جاسوسی یا هواپیماهای بدون سرنشین، به کارگیری ابزارهای «مرد میانی» مانند استینگریز (Stingrays) برای جعل هویت برجهای سلولی، رهگیری و جداسازی ترافیک دستگاه، یا نصب بدافزارهایی مانند پگاسوس است که توسط شرکت تسلیحات سایبری اسرائیلی و برای گزارش مکان دستگاه ساخته شده است.

تکنیکهای غیرفنی و کندتر ردیابی کاربر شامل شناسایی بالقوه مکانهای عمومی کاربر از فعالیت اینترنتی آنها است. این کار میتواند از گزارشهای وبسایت یا ابردادههای موجود در محتوای پستشده در رسانههای اجتماعی، یا قرارداد با کارگزاران داده برای دریافت اطلاعات مکان جمعآوریشده از برنامههایی که کاربر ممکن است در دستگاه خود نصب کند، انجام داد.

در واقع به دلیل این آسیبپذیریها، سید حسن نصرالله رهبر حزبالله در اوایل سال جاری به اعضای خود توصیه کرد که از تلفنهای همراه در فعالیتهای خود استفاده نکنند و خاطرنشان کرد که دستگاههای نظارتی اسرائیل در جیب شما هستند. اگر به دنبال مامور اسرائیلی هستید، به گوشی در دست خود و همسر و فرزندانتان نگاه کنید.

محققان نشان داده اند که چگونه این ویژگیها که اغلب برای راحتی کاربر در نظر گرفته میشوند، میتوانند توسط دولتها، شرکتها و مجرمان برای ردیابی افراد در زندگی روزمره و حتی پیش بینی حرکات مورد استفاده قرار گیرند. بسیاری از مردم هنوز از میزان افشای اطلاعات دستگاههای تلفن همراه خودآگاه نیستند.

با این حال، برخلاف تلفنهای همراه، ردیابی آنها پیجرها بسته به اینکه از ارتباطات دو طرفه پشتیبانی میکنند یا خیر، میتواند دشوارتر باشد.

چرا حزبالله از دستگاههای با فناوری پایین استفاده میکند؟

پیجری که فقط پیامها را دریافت میکند سیگنالی را ارائه نمیکند از این رو ردیابی صاحب آن ممکن نیست. بنابراین، استفاده حزب الله از پیجرها احتمالا ردیابی اعضای آن را با چالش مواجهه میکند

پیجری که فقط پیامها را دریافت میکند سیگنالی را ارائه نمیکند از این رو ردیابی صاحب آن ممکن نیست. بنابراین، استفاده حزب الله از پیجرها احتمالا ردیابی اعضای آن را با چالش مواجهه میکند؛ بنابراین انگیزه حمله ادعایی سرویسهای اطلاعاتی اسرائیل به زنجیره تأمین پیجرهای حزبالله را فراهم میکند.

استفاده از تاکتیکهایی با با تکنولوژی پایین و پیکهای شخصی در عین پرهیز از استفاده از تلفنهای همراه و ابزارهای دیجیتال، سازمانهای اطلاعاتی غربی را که از نظر فناوری برتر بودند، سالها پس از حملات ۱۱ سپتامبر برای یافتن اسامه بن لادن با مشکل مواجه کرد.

به طور کلی، در یک درگیری نامتقارن گروههایی که با از تکنیکها، تاکتیکها و تکنولوژیهای پایین استفاده میکنند تقریبا همیشه قادر خواهند بود در برابر حریفی با بودجه مناسبتر، با موفقیت بیشتری عمل کنند.

نمایش مستند این عدم تقارن، بازی جنگی چالش هزاره ارتش آمریکا در سال ۲۰۰۲ بود. در میان موارد دیگر، تیم قرمز، به رهبری ژنرال دریایی پل ون ریپر، از تاکتیکهای با فناوری پایین از جمله پیک موتوری به جای تلفن همراه استفاده کردند تا از نظارت با فناوری پیشرفته نیروهای آبی فرار کنید. در اجرای اولیه تمرین، تیم قرمز در مدت ۲۴ ساعت برنده مسابقه شد و برنامه ریزان تمرین را مجبور کرد تا برای اطمینان از پیروزی تیم آبی، سناریو را دوباره تنظیم و به روزرسانی کنند.

کلام پایانی

از دیدگاه امنیت سایبری، هر وسیلهای در زندگی شما میتواند توسط دشمن در نقاطی از زنجیره تامین و مدتها قبل از اینکه به دست شما برسد دستکاری شود. حملات زنجیره تأمین یکی از پیچیدهترین و نگرانکنندهترین تهدیدات امنیت سایبری هستند. در این نوع حملات، مهاجمان به جای اینکه به طور مستقیم به کاربران یا شبکهها حمله کنند، نقاط ضعف و آسیبپذیریهای موجود در زنجیره تأمین محصولات را هدف قرار میدهند.

این دستکاریها میتوانند شامل تغییرات در سختافزار دستگاه، نصب نرمافزارهای مخرب یا حتی دستکاری کدهای اصلی نرمافزار باشند. به عنوان مثال، ممکن است تراشههایی به یک دستگاه اضافه شوند که قابلیتهای جاسوسی را فعال کنند یا کدهای مخربی به نرمافزارهای مورد استفاده کاربران اضافه شود که به مهاجم اجازه میدهد دسترسی غیرمجاز به اطلاعات حساس داشته باشد. این نوع حملات به دلیل گستردگی و ماهیت پنهانشان میتوانند بسیار خطرناک باشند و تشخیص آنها غالباً دشوار است، زیرا کاربران معمولاً به محصولات معتبر و فرآیندهای تأمین اعتماد دارند.

برای مقابله با حملات زنجیره تأمین، کشورها باید در تمام مراحل تولید و تأمین محصول بررسیهای امنیتی دقیقی انجام دهند. این شامل ارزیابی تأمینکنندگان و انجام تستهای نفوذ به منظور شناسایی هرگونه دستکاری یا تغییرات مشکوک است. همچنین، به کارگیری تکنیکهای احراز هویت و تأیید اعتبار مانند امضاهای دیجیتال و گواهینامههای معتبر در هر مرحله از زنجیره تأمین میتواند از حملات جلوگیری کند. این ابزارها اطمینان میدهند که محصولات از منابع مطمئن و بدون دستکاری به دست مصرفکننده میرسند.